今天这篇文章,我要给大家介绍的,是伪基站。

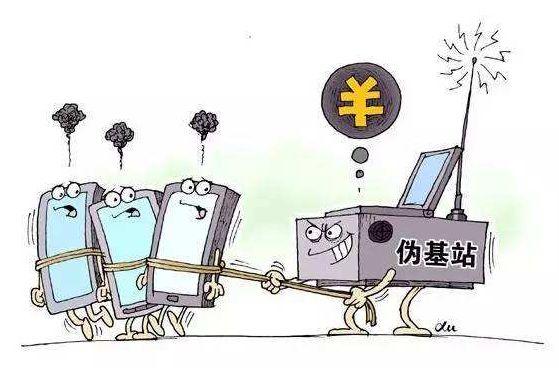

什么是伪基站?伪基站就是假基站,是伪装成运营商合法基站的非法通信设备。

它利用通信网络的一些技术漏洞,劫持正常用户的手机通讯,骗取用户信息,强行发送广告、诈骗等信息,以此达到非法目的。

那么,伪基站到底长什么样?它是如何工作的?我们能预防伪基站的危害吗?如何才能彻底消灭它?

今天,小枣君就详细和大家解释一下这些问题。

▋ 真基站和伪基站,分别是什么样?

我们先从简单的说起吧。

大家都知道,我们的手机通信,从1G、2G、3G,一路发展到现在的4G。

因为投资成本等客观原因,新技术投入使用后,旧技术无法立刻淘汰。因此,很长一段时间内,会新旧技术共存。

就像现在,我们同时在使用2G、3G、4G技术。而我们的手机,也同时支持三代网络。

目前我国在用的手机网络制式

而问题,就出在技术最落后的2G网络身上。

我们的2G,包括GSM和CDMA这两种技术。中国移动和中国联通的2G,使用的是GSM。而中国电信的2G,使用的是CDMA。

CDMA因为本身拥有快速切换功率控制、伪随机码、扩频通信等技术,所以安全性很好,保密性很强,基本上免疫了“伪基站”的威胁。

电信用户可以长舒一口气了

但是,GSM就不行了,它的安全性很差,是伪基站的重点攻击对象。

尤其是GSM网络的短信业务,更容易遭受攻击。

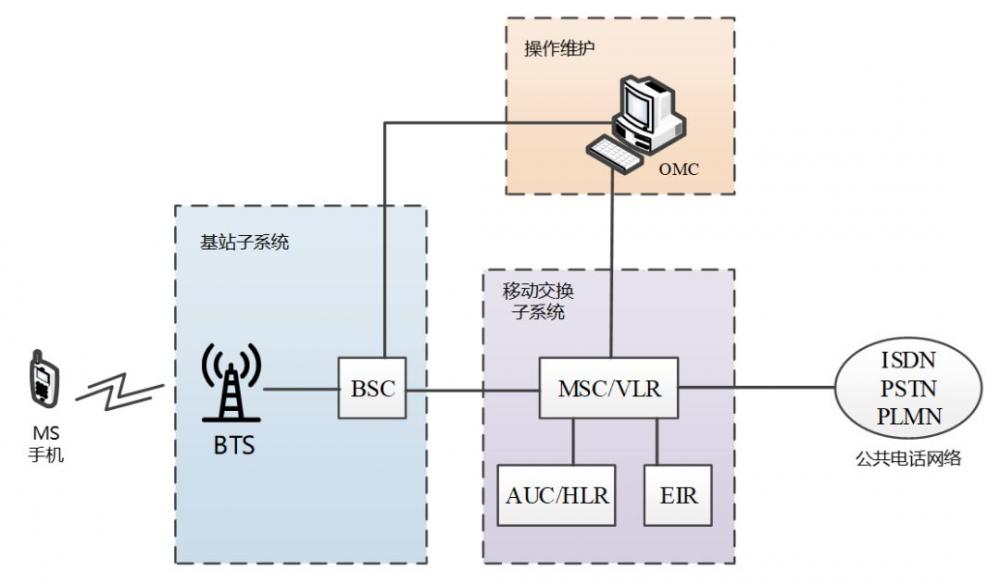

我们先看看正常情况下,GSM网络的主要架构:

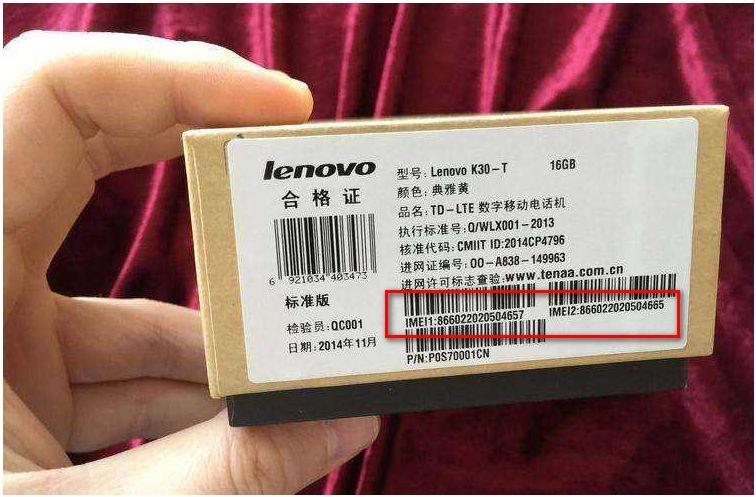

MS:就是Mobile Station,包括手机和SIM卡。手机,包括它独有的IMEI号码(设备识别码)。SIM卡,包括独有的IMSI号码(用户识别码)。注意,这两个码,是辨识手机身份的重要信息。

手机包装上都能看到IMEI号码,如果是双卡槽,就有两个IMEI

IMSI,写在SIM卡里,一般通过手机系统查看

基站子系统:是手机连入通信网络的必经之路。包括BTS(基站收发台)和BSC(基站控制器)。BTS通过天线收发手机信号,BSC负责管理多个BTS。

这个,就是真正的基站

移动交换子系统:这个就有点复杂了,MSC是最关键的,相当于是一个交换机。VLR是管理来到这个MSC区域的用户的信息的,通常和MSC硬件上合设。HLR/AUC,和MSC/VLR是两回事,一般也不放在一起,它是管理所有手机用户信息的。AUC和EIR都和鉴权有关。

中兴2G MSC设备

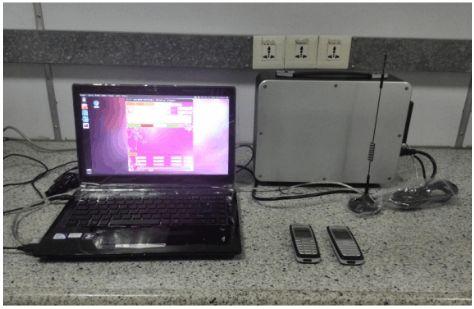

看完真基站,再来看看伪基站到底长什么样。

伪基站是没有移动交换子系统的。它相当于一个缩减版的基站子系统,通常由主控板、收发信机、RF双工器、全向天线,电源等部分组成,另外还会配合一台笔记本电脑和几部工程手机,进行配置和调测。

伪基站

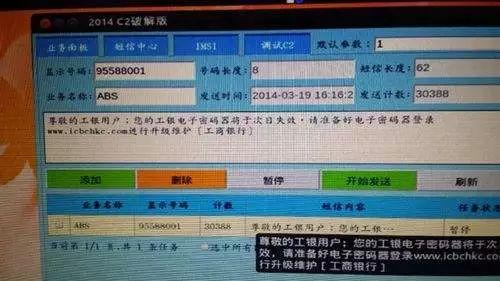

伪基站的软件配置界面

工程模式,可以查看网络信息和相关参数。

通常只有通信工程师会用到。

从本质上来说,伪基站是基于开源的软件无线电(SDR)项目进行设计的,遵循的是USRP(通用软件无线电外设)规范。这个项目本身是好的,可惜被坏人利用了。

Software Defined Radio

制造和销售伪基站在我们国家是违法行为。

但是,伪基站能带来丰厚的利益回报,所以即使违法,仍然有很多人从事伪基站的研发和制造。

有人造,就有人买。利用正常渠道交易是不可能的,不法分子一般都是通过地下黑产(黑色产业)进行购买。

公安机关缴获的伪基站

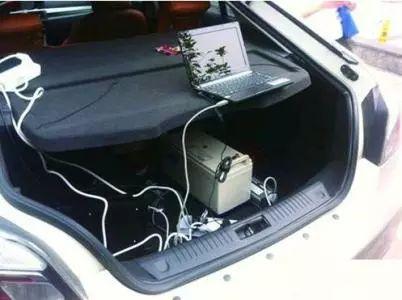

不法分子购买伪基站之后,会将伪基站放置在汽车后备箱,或者旅店、商业街等人员流动较多的场所,实施流动攻击。

随着伪基站技术的不断升级,甚至还出现了很多“背包式”伪基站——一个背包就能装下整个伪基站,流动性更大,更难排查。

更夸张的,还会伪装成美团外卖。。。

▋ 伪基站的工作原理

接下来,我们来看伪基站的具体攻击过程。

伪基站攻击一共包括4个步骤:

1、监听与伪装

2、吸入手机

3、发送短信

4、踢出手机

第一步:监听和伪装

首先,攻击者会使用一部工程手机,获取当前环境下运营商的网络信息(包括LAC、CI、频点、场强等)。

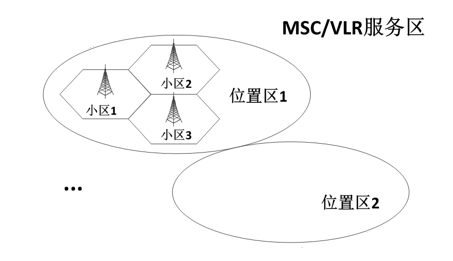

LAC:location area code 位置区码

CI:Cell ID 小区识别码

获取了合法网络的信息之后,攻击者会将伪基站的相关参数设置成和合法基站一样。这样,就算是完成了自己的伪装。

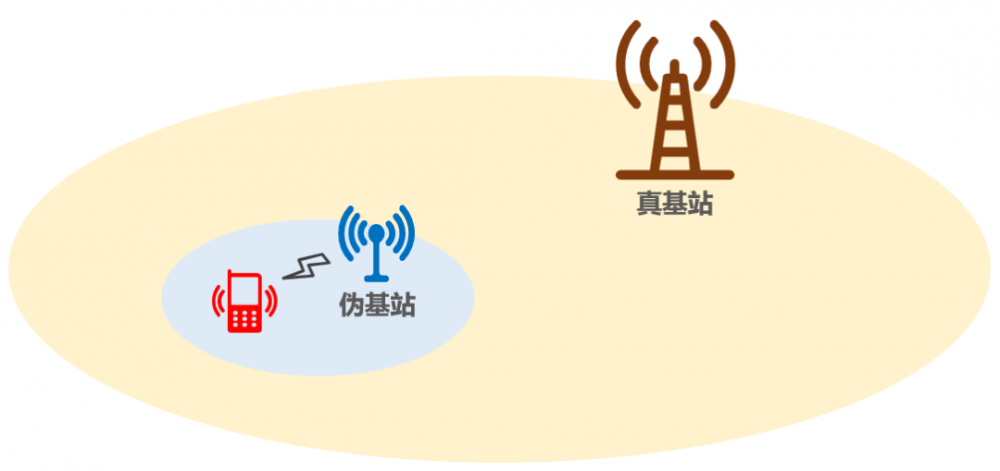

第二步:吸入手机

接着,攻击者把伪基站的发射功率调大。当信号功率足够大时,用户手机就被“吸”过去了——手机以为自己进入了新的位置区,然后触发位置更新请求(Location Update),连入伪基站。

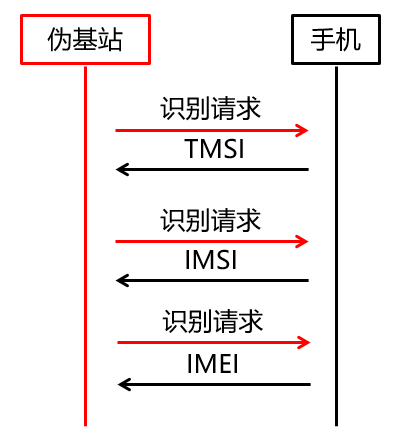

伪基站收到用户手机的位置更新请求后,向用户手机下发标示请求,获取用户手机的TMSI(临时识别码),IMSI(用户识别码),还有IMEI(设备识别码)。

这个地方就是问题的关键了——这些关键信息,为什么伪基站去找手机要,手机就愿意给呢?

这是由GSM的自身设计决定的。

GSM是一个单向鉴权网络。网络可以鉴定手机是不是合法的,但手机并不能鉴定网络是不是合法的。所以,手机无法有效保护自己的信息。

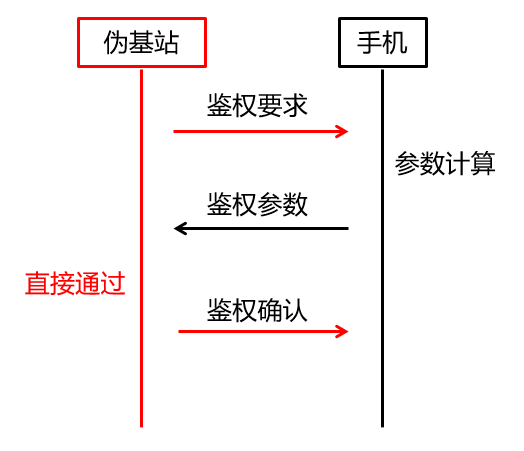

当用户手机提交信息给伪基站之后,伪基站当然不会真正给用户鉴权。伪基站直接判定用户“合法”。

就这样,伪基站完成了对用户手机的劫持。

第三步:发送短信

然后,就是发送“假短信”了。

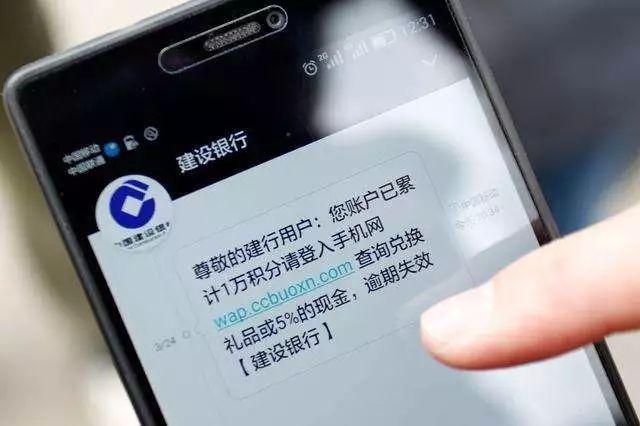

伪基站先会判断用户的IMSI,如果这个IMSI之前没发过“假短信”,那么,伪基站就会发出“假短信”,发信人设置为它想要的任何号码,例如95555,或12315等。如果这个IMSI之前已经骗过,那就直接下一步。

诈骗短信

第四步:踢出手机

坏事一旦干完,伪基站就要想办法脱身。如果长时间劫持手机通讯,一定会被用户发现。这也是为什么现在很多坏人喜欢在晚上搞劫持——因为用户在睡觉,不容易察觉。

脱身就很简单了。伪基站会修改更新自己的LAC(位置区)信息,并广播。

用户手机发现LAC变化,于是再次发起位置更新。

伪基站如果判断手机的IMSI是已经骗过的,那么,拒绝再次接入。

用户手机重选,接入正常的合法基站。

当然,伪基站经常处于移动状态。如果伪基站的信号不再覆盖用户手机,用户手机也会正常回到合法基站的怀抱。

以上,就是伪基站的完整攻击过程,一般持续时间不长,只有几十秒。

目前,伪基站的主要攻击对象是GSM网络,尤其是900MHz这个频段范围的GSM网络。

是不是4G就绝对安全了呢?也不是,4G LTE也存在安全隐患。

因为安全级别变高,4G伪基站无法像2G一样,直接攻击用户手机或网络。它只能利用有限的手段,骗取极少量的信息,例如IMSI。或者,也有不法分子,利用4G伪基站,压制合法4G基站,将用户“逼”到2G伪基站里。

总的来说,4G比2G要安全很多。至于5G,就更牛掰了,不仅完全杜绝了伪基站的攻击,甚至还有寻获伪基站的功能。限于篇幅,后续小枣君再专门介绍。

▋ 伪基站的防御和搜寻

那么,作为我们普通用户,如何判断自己是否遭到伪基站的攻击呢?

一般来说,手机出现以下现象,有可能代表正在遭受伪基站攻击:

1、手机信号强度飘忽不定。

2、在正常情况下,手机莫名其妙回落到2G网络。

3、手机收到大量的可疑短信。

4、手机有信号,但是无法拨打和接听电话,无法上网。

对于运营商来说,如果有伪基站肆虐,也会发现一些端倪:

1、用户脱网率无故上升。

2、部分基站发生可疑拥塞(因为伪基站会触发大量的位置更新消息)。

3、用户信号质量投诉陡然增加。

站在我们普通用户角度,是很难防御伪基站攻击的。部分手机厂商会采用大数据分析拦截之类的,效果都很有限。唯一能做的,只能是重要账号(例如网银)采用二次验证(例如人脸识别)的方式。此外,就是尽量不泄露自己的个人信息(按目前的现状,说了也是白说 )。

)。

我们再来看看,如何搜寻伪基站。

一般来说,搜寻伪基站这种工作,不是运营商来做,而是各地公安机关和无线电管理部门来做。

他们通常的做法是:

1、通过后台查看异常的位置区LAC和小区CI,确定大致位置。

2、派出监测人员,携带监测设备,前往受影响区域进行监控追踪。

3、利用监测车,以及便携式扫频仪,寻找和发现可疑信号。

4、对可疑信号进行测向查找(监测接收机配合测向天线)。

5、锁定目标,进行抓捕。

手持测向天线

搜寻伪基站

监测车

这些办法,其实都是被动防御,治标不治本。

大家都想彻底消灭伪基站,但是目前做不到。前面也说了,这是GSM技术本身的问题,除非你彻底退网2G,否则解决不了。

中国移动:……

好啦,今天关于伪基站的介绍,就到这里,感谢大家的耐心观看!